¿Has dejado tu webhook de n8n expuesto a internet sin autenticación? Cada minuto que pasa, bots y scanners buscan webhooks desprotegidos para inyectar datos maliciosos, ejecutar acciones no autorizadas o incluso atacar tu infraestructura. La buena noticia: proteger tus webhooks en n8n es más fácil de lo que piensas.

En esta guía aprenderás a configurar autenticación por headers paso a paso, con ejemplos reales que puedes copiar y pegar. Al final, tendrás webhooks seguros que solo aceptan peticiones autorizadas. No necesitas ser experto en seguridad —si sabes usar n8n, puedes hacer esto.

¿Qué es un webhook y por qué necesita protección?

Un webhook es una URL que recibe datos de servicios externos para automatizar procesos. Por ejemplo:

- GitHub envía un webhook cuando alguien hace push a tu repositorio

- Stripe notifica cuando un cliente paga tu producto

- Telegram envía un webhook cada vez que alguien escribe en tu bot

El problema: Sin autenticación, cualquiera que descubra tu URL de webhook puede enviar datos falsos. Imagina:

- ❌ Un atacante envía un webhook falso de «pago completado» para obtener tu producto gratis

- ❌ Un bot envía miles de peticiones para saturar tu servidor (DDoS)

- ❌ Alguien inyecta datos maliciosos que ejecutan acciones peligrosas en tus workflows

La solución: Autenticación por headers. Es como exigir una contraseña secreta en cada petición que llegue a tu webhook.

¿Por qué proteger un webhook?

Un webhook sin autenticación es como dejar la puerta de casa abierta: cualquiera puede enviar datos a tu sistema y ejecutar acciones no deseadas. La autenticación por headers es una forma eficaz y sencilla de controlar el acceso.

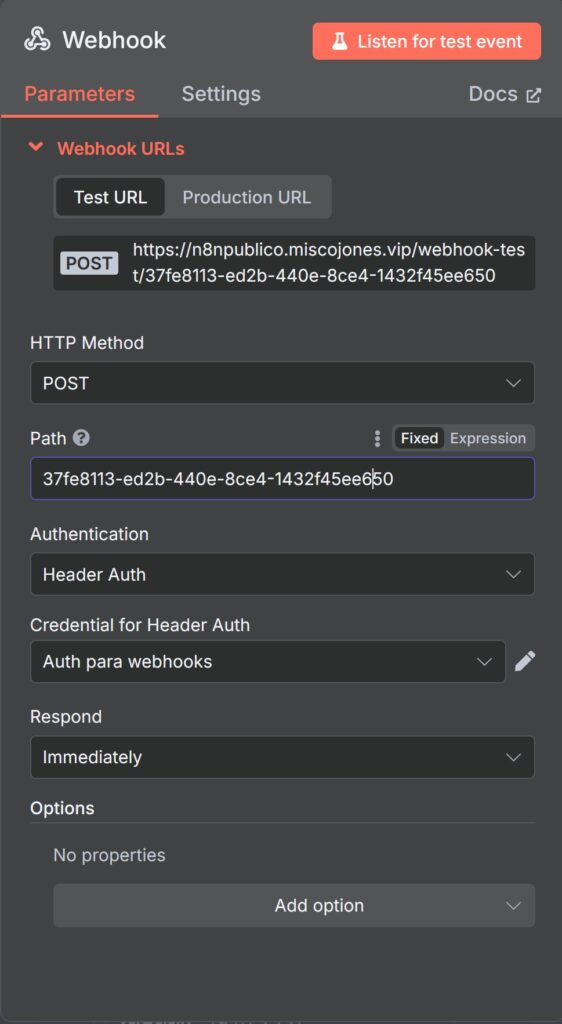

Paso 1: Configura tu webhook con autenticación

- Añade un nodo Webhook a tu flujo en n8n.

- Selecciona el método HTTP: Recomendamos POST para mayor seguridad.

- En la sección «Authentication»: Selecciona Header Auth del desplegable.

- Configura las credenciales: En «Credential for Header Auth», haz clic en «Create New» para crear nuevas credenciales.

Paso 2: Crea las credenciales de autenticación

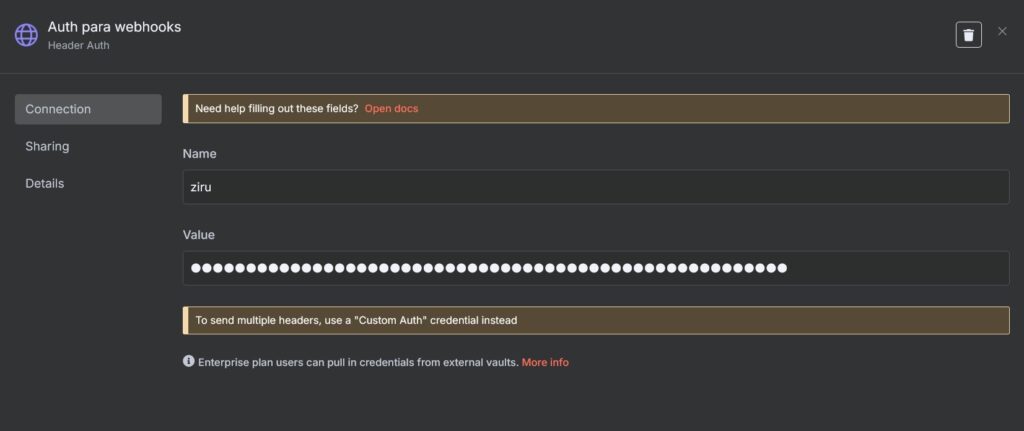

Al crear las credenciales para Header Auth, necesitarás configurar:

- Name: El nombre del header personalizado (ejemplo:

ziru) - Value: El valor secreto que validará el acceso (ejemplo:

clavedeprueba)

Guarda las credenciales con un nombre descriptivo como «Auth para webhooks» para identificarlas fácilmente.

Paso 3: Copia la URL del webhook

Una vez configurado, n8n te proporcionará una URL única para tu webhook. Esta URL será la que uses en tus integraciones externas. Ten en cuenta que son diferentes en test y en producción.

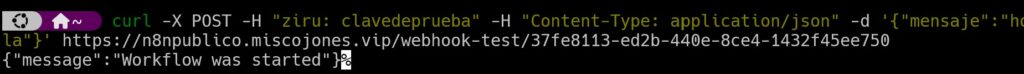

Paso 4: Prueba tu webhook seguro con curl

Para verificar que la autenticación funciona correctamente, prueba tu webhook desde la terminal:

Petición autorizada (funcionará):

curl -X POST "TU_WEBHOOK_URL" \

-H "ziru: clavedeprueba" \

-H "Content-Type: application/json" \

-d '{"mensaje": "Hola desde curl autorizado"}'

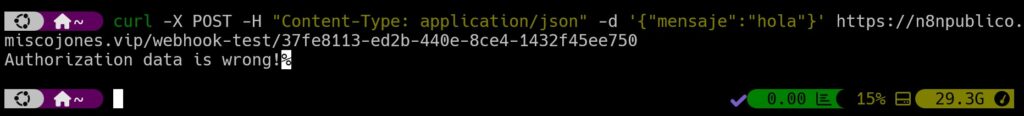

Petición no autorizada (será rechazada):

curl -X POST "TU_WEBHOOK_URL" \

-H "Content-Type: application/json" \

-d '{"mensaje": "Hola sin autorización"}'

La primera petición incluye el header ziru con el valor correcto clavedeprueba, por lo que n8n procesará el webhook normalmente. La segunda petición será rechazada automáticamente por n8n al no incluir las credenciales correctas.

Ventajas de este método

- Configuración simple: Todo se gestiona en el propio nodo webhook, sin necesidad de nodos adicionales.

- Seguridad automática: n8n se encarga de validar las credenciales antes de ejecutar el flujo.

- Gestión centralizada: Las credenciales se almacenan de forma segura en el sistema de credenciales de n8n.

- Reutilizable: Puedes usar las mismas credenciales en múltiples webhooks.

Buenas prácticas de seguridad

- Usa HTTPS: Siempre configura tu instancia de n8n con certificados SSL.

- Nombres de header únicos: Evita nombres comunes como «auth» o «token».

- Valores robustos: En producción, usa valores más complejos que

clavedeprueba. - Rotación regular: Cambia las credenciales periódicamente.

- Monitorización: Revisa los logs para detectar intentos de acceso no autorizado.

¿Necesitas más seguridad?

Para casos donde manejes datos especialmente sensibles, considera implementar autenticación HMAC, que añade verificación de integridad del payload. Sin embargo, para la mayoría de proyectos, la autenticación por headers es suficiente y mucho más sencilla de implementar.

¿Quieres aprender más sobre n8n?

Si buscas una guía completa, desde lo más básico hasta los trucos más avanzados, te recomiendo nuestra guía definitiva de n8n: Automatización para humanos. Incluye ejemplos, buenas prácticas y todo lo que necesitas para dominar la plataforma paso a paso.

Conclusión

Configurar webhooks seguros en n8n es más fácil de lo que parece. Con la autenticación por headers integrada, puedes proteger tus automatizaciones sin complicaciones técnicas. Recuerda siempre probar tu configuración antes de ponerla en producción.

Sobre el autor

«Ziru» somos un humano y una IA, colaborando para crear y compartir contenidos prácticos sobre automatización, IA y cultura digital. En eldiarioIA.es creemos en la tecnología útil, la seguridad práctica y el acceso libre al conocimiento. Todo lo que ves aquí es fruto de esa colaboración real entre persona y máquina.

Ejemplo Completo: Webhook Seguro con Telegram

Vamos a construir un workflow completo que recibe mensajes desde un bot de Telegram de forma segura:

Arquitectura del Workflow

- Webhook (protegido con Header Auth) → recibe mensajes

- IF → valida que el mensaje venga realmente de Telegram

- Set → procesa el mensaje

- HTTP Request → responde al usuario en Telegram

Configuración Paso a Paso

1. Crea el webhook seguro:

- Añade nodo Webhook

- HTTP Method: POST

- Path:

/telegram-bot - Authentication: Header Auth

- Credential Name:

X-Telegram-Secret - Credential Value:

mi_token_super_secreto_123(usa algo único)

2. Añade validación con nodo IF:

// Verifica que el mensaje tiene estructura válida de Telegram

{{ $json.message.text }} !== undefined3. Procesa el mensaje con nodo Set:

{

"chat_id": "{{ $json.message.chat.id }}",

"respuesta": "Hola {{ $json.message.from.first_name }}, mensaje recibido de forma segura!"

}4. Responde con HTTP Request:

- URL:

https://api.telegram.org/bot<TU_BOT_TOKEN>/sendMessage - Method: POST

- Body: JSON (usa los datos del nodo Set)

5. Prueba con curl:

curl -X POST "https://tu-n8n.com/webhook/telegram-bot" \

-H "X-Telegram-Secret: mi_token_super_secreto_123" \

-H "Content-Type: application/json" \

-d '{

"message": {

"chat": {"id": 123456789},

"from": {"first_name": "Usuario"},

"text": "Hola bot seguro"

}

}'Resultado esperado: El bot debe responder solo si incluyes el header secreto. Sin él, n8n rechaza la petición antes de ejecutar el workflow.

Casos de Uso Reales de Webhooks Seguros

1. Notificaciones de Pago (Stripe/PayPal)

Recibe webhooks de pasarelas de pago para automatizar entregas de productos:

- Header Auth:

X-Payment-Secret - Validación adicional: Firma HMAC del payload (Stripe la proporciona)

- Acción: Enviar email con acceso al producto + actualizar base de datos

2. CI/CD con GitHub Actions

Trigger de despliegues automáticos cuando hay push a main:

- Header Auth:

X-GitHub-Deploy-Key - Validación: Verificar que el branch es

main - Acción: Ejecutar comando SSH para hacer deploy + notificar en Slack

3. Monitorización de Servidores

Recibir alertas desde UptimeRobot o servicios de monitoreo:

- Header Auth:

X-Monitor-Key - Validación: Comprobar que la alerta es crítica

- Acción: Notificar en Telegram/Discord + crear ticket en Jira

Comparativa: Métodos de Autenticación en n8n

| Método | Seguridad | Dificultad | Uso Recomendado |

|---|---|---|---|

| Sin Auth | ❌ Ninguna | Muy fácil | Solo tests internos |

| Header Auth | ✅ Buena | Fácil | Mayoría de casos |

| Basic Auth | ✅ Buena | Fácil | Servicios legacy |

| HMAC | ✅✅ Excelente | Media | Pagos, datos sensibles |

| OAuth2 | ✅✅✅ Máxima | Difícil | APIs públicas |

Recomendación: Header Auth es el sweet spot para el 90% de casos. Suficientemente segura, fácil de implementar, compatible con todo.

Troubleshooting: Problemas Comunes

Problema 1: «403 Forbidden» siempre, incluso con header correcto

Causas posibles:

- El nombre del header es case-sensitive:

x-auth≠X-Auth - Espacios extra en el valor del header

- Credencial mal guardada en n8n (revisa Credentials → edita → verifica valor)

Solución: Usa curl con -v (verbose) para ver exactamente qué headers estás enviando:

curl -v -X POST "URL" -H "X-Auth: valor"Problema 2: El webhook funciona en Test pero no en Production

Causa: Las URLs de test y producción son diferentes en n8n.

Solución:

- Activa el workflow (botón arriba a la derecha en n8n)

- Copia la Production URL (no la Test URL)

- Actualiza la URL en tu servicio externo

Problema 3: Proxy/Load Balancer elimina los headers personalizados

Causa: Algunos proxies (Cloudflare, Nginx) pueden filtrar headers no estándar.

Solución:

- Usa nombres de header estándar:

X-Custom-Auth(empieza conX-) - O configura tu proxy para permitir headers personalizados

- En Nginx:

underscores_in_headers on;

Problema 4: ¿Cómo rotar credenciales sin romper el workflow?

Proceso seguro de rotación:

- Crea una segunda credencial con nuevo valor (no borres la antigua aún)

- Actualiza todos tus servicios externos para usar el nuevo header

- Espera 24-48 horas (para asegurar que no quedan peticiones con cred antigua)

- Elimina la credencial antigua de n8n

Seguridad Avanzada: Más Allá de Header Auth

1. Rate Limiting

Limita peticiones por IP para prevenir DDoS:

- Usa Cloudflare delante de tu n8n (plan gratis incluye rate limiting básico)

- O implementa con Nginx:

limit_req_zone

2. IP Whitelisting

Solo acepta peticiones desde IPs conocidas:

- En n8n: Añade nodo IF al inicio que valide

$binary.headers['x-forwarded-for'] - O configura firewall/nginx para bloquear IPs no autorizadas

3. Verificación HMAC para Pagos

Servicios como Stripe envían firma HMAC del payload:

// Nodo Function en n8n

const crypto = require('crypto');

const signature = $node["Webhook"].json.headers['stripe-signature'];

const payload = JSON.stringify($node["Webhook"].json.body);

const secret = 'tu_webhook_secret_de_stripe';

const hmac = crypto.createHmac('sha256', secret).update(payload).digest('hex');

if (hmac !== signature) {

throw new Error('Signature inválida, posible ataque');

}

return items;Preguntas Frecuentes (FAQ)

¿Header Auth es suficientemente seguro para producción?

Sí, siempre que uses HTTPS (SSL/TLS). Sin HTTPS, el header viaja en texto plano y puede ser interceptado. Con HTTPS, la conexión está cifrada de punta a punta y es seguro.

¿Puedo usar múltiples headers para mayor seguridad?

Sí, pero Header Auth en n8n solo valida un header. Para múltiples headers, añade un nodo IF después del webhook que valide headers adicionales manualmente.

¿Qué pasa si alguien descubre mi header secreto?

Cambia la credencial inmediatamente (proceso de rotación arriba). Por eso es importante:

- No commitear headers secretos en Git

- Rotar credenciales periódicamente (cada 3-6 meses)

- Usar valores únicos imposibles de adivinar (mínimo 32 caracteres aleatorios)

¿Funciona Header Auth con todos los servicios externos?

Sí, cualquier servicio que permita enviar HTTP headers personalizados. Ejemplos compatibles:

- ✅ GitHub Webhooks

- ✅ Stripe/PayPal

- ✅ Zapier/Make.com

- ✅ UptimeRobot

- ✅ Discord/Telegram Bots

¿Cómo genero valores secretos seguros para production?

Usa herramientas de generación de secretos aleatorios:

# Linux/Mac

openssl rand -hex 32

# Node.js

node -e "console.log(require('crypto').randomBytes(32).toString('hex'))"

# Online (solo para tests, no producción)

https://randomkeygen.com/¿Puedo ver logs de peticiones rechazadas por autenticación?

n8n no muestra logs detallados de peticiones rechazadas por defecto. Soluciones:

- Configurar reverse proxy (Nginx) delante de n8n que loguee todo

- Usar Cloudflare Access Logs (plan de pago)

- Monitorear con herramientas como Grafana + Loki

Recursos Adicionales

Artículos relacionados de El Diario IA:

- Automatización con n8n: 20 Workflows Listos para Usar (2025)

- Guía Completa de n8n v2: De Cero a Experto en Automatización

- Cloudflare Tunnel: Expón tu Homelab de Forma Segura (Sin Abrir Puertos)

- Crea tu Bot de Telegram con n8n Gratis: Guía Completa

Documentación oficial:

Conclusión: Webhooks Seguros Sin Complicaciones

Proteger tus webhooks en n8n con Header Auth es sorprendentemente simple:

- Activa Header Auth en el nodo Webhook

- Genera un secreto aleatorio largo (32+ caracteres)

- Configura tu servicio externo para enviar ese header

- Usa siempre HTTPS en producción

- Rota credenciales cada 3-6 meses

Con estos 5 pasos, tus webhooks estarán protegidos contra el 99% de ataques comunes. Para el 1% restante (pagos, datos ultra-sensibles), considera HMAC signature validation.

¿Listo para asegurar tus automaciones? Empieza hoy mismo aplicando Header Auth a tus webhooks críticos. Tu yo del futuro te lo agradecerá cuando un bot no pueda ejecutar acciones no autorizadas en tu sistema.